Estimated reading time: 3 minuty

Tabela zawartości

Wymagania

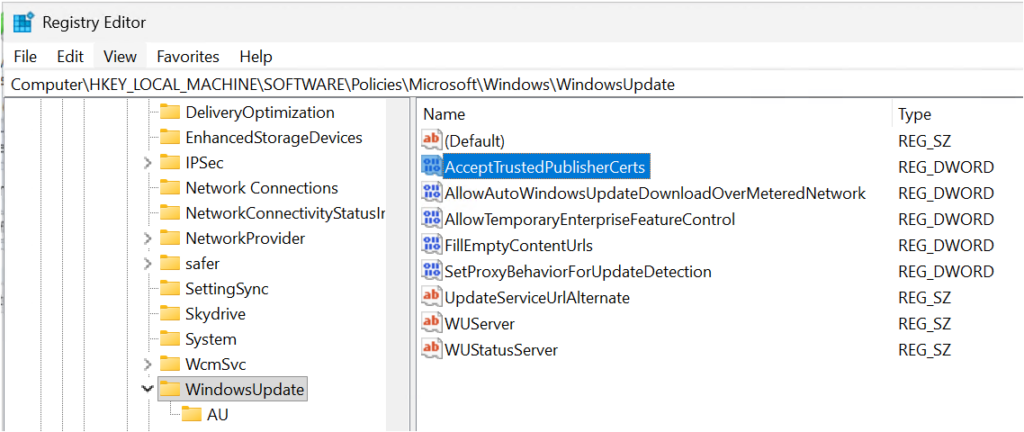

Windows Update Agent synchronizuje dane o dostępnych aktualizacjach bezpośrednio z Microsoftu lub z bazy danych serwera WSUS. Nie wszystkie aktualizacje Microsoft publikuje na serwerze WSUS.

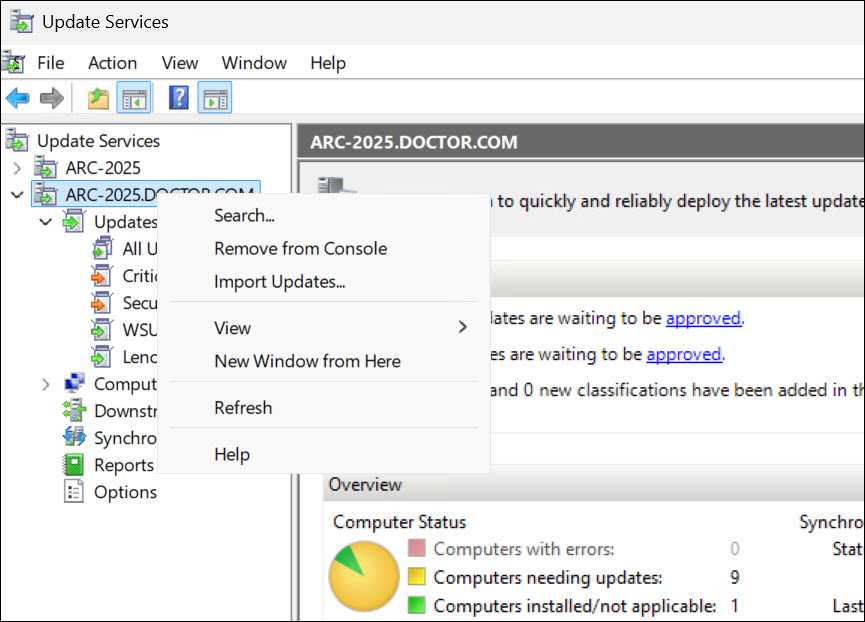

W poprzednich wersjach serwera WSUS, informacje o aktualizacjach mogłem importować używając jego konsoli. Na serwerze WSUS, w wersji 4.0, ta opcja jest nadal dostępna na konsoli, natomiast proces importowania jest wykonywany przez administratora przy pomocy poleceń powershell.

Po uruchomieniu importowania aktualizacji, zostałem przekierowany na stronę MS opisującą proces importu przy pomocy poleceń powershell.

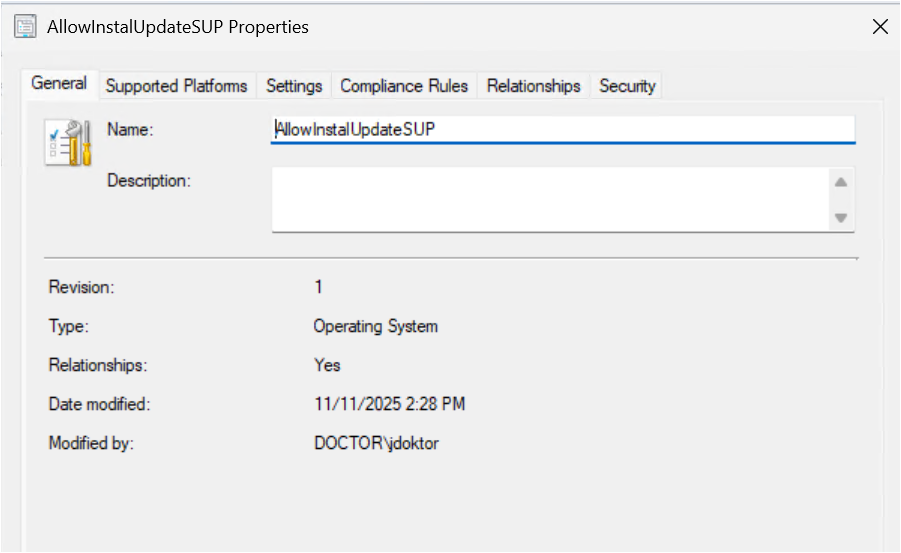

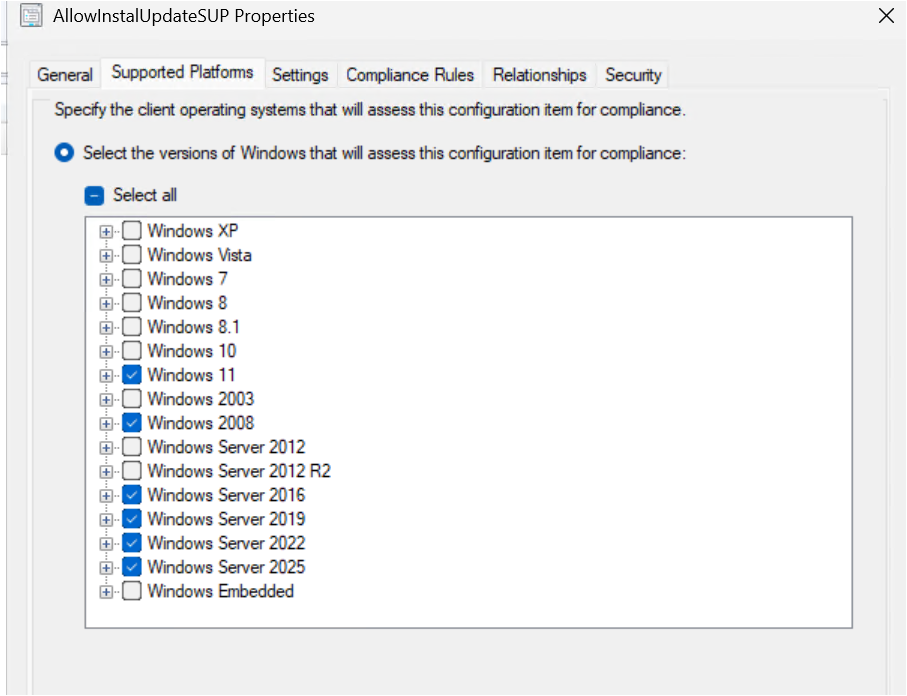

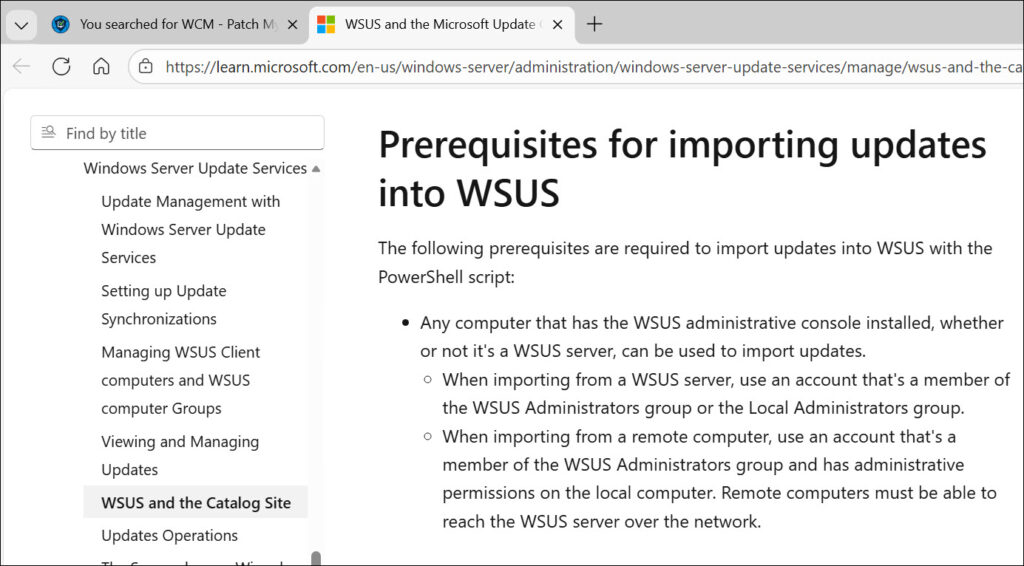

Nie każdy może importować informacje o nowych aktualizacjach do bazy danych serwera WSUS. Importować je można na każdym komputerze, na którym jest zainstalowana konsola serwera. Jeśli importuję informacje o aktualizacjach, wystarczy że moje konto jest w grupie lokalnej – WSUS Administrators. Jeśli chcę wykonać import na komputerze zdalnym, konto użyte do importu musi dodatkowo mieć uprawnienia lokalnego administratora na serwerze WSUS.

Wyszukiwanie informacji o aktualizacji

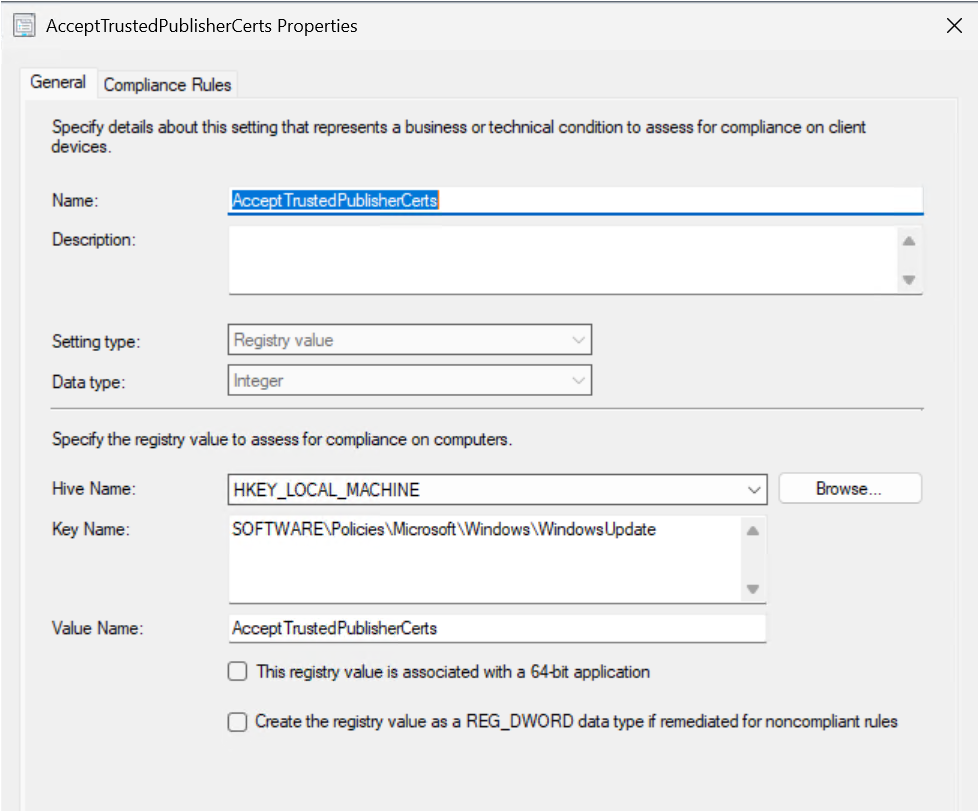

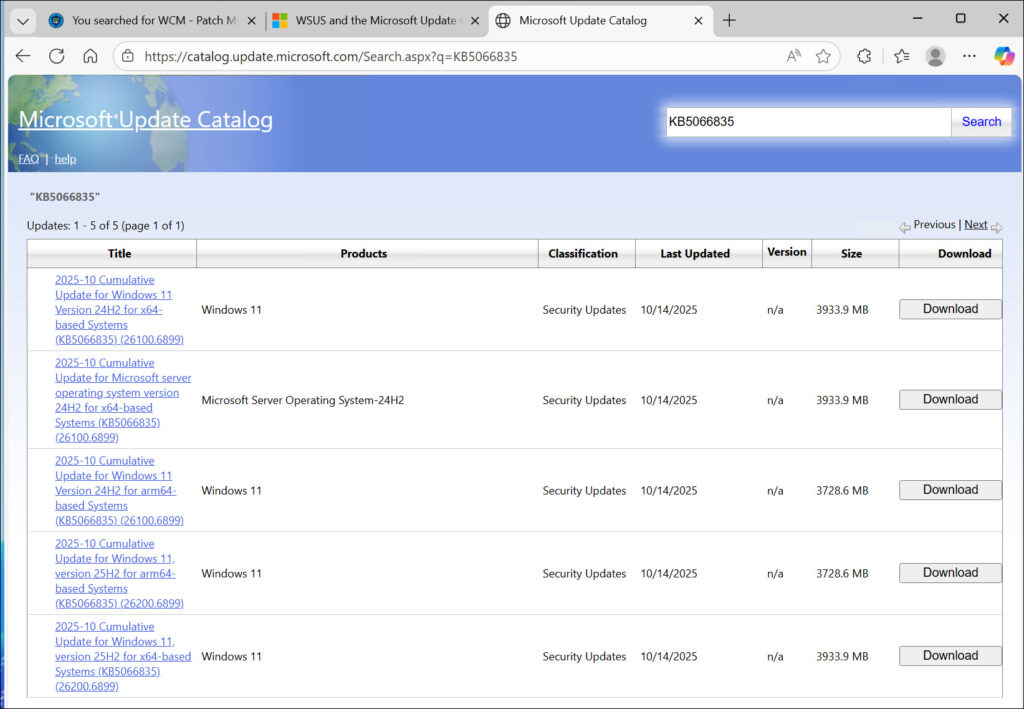

Import informacji o aktualizacji do bazy danych WSUS polega na wgraniu do niej UpdateID danej aktualizacji. Wchodzę na stronę https://catalog.update.microosft.com i wyszukuję aktualizacje po numerze KB.

Zaznaczam aktualizację dla danej platformy, którą obsługuje serwer WSUS.

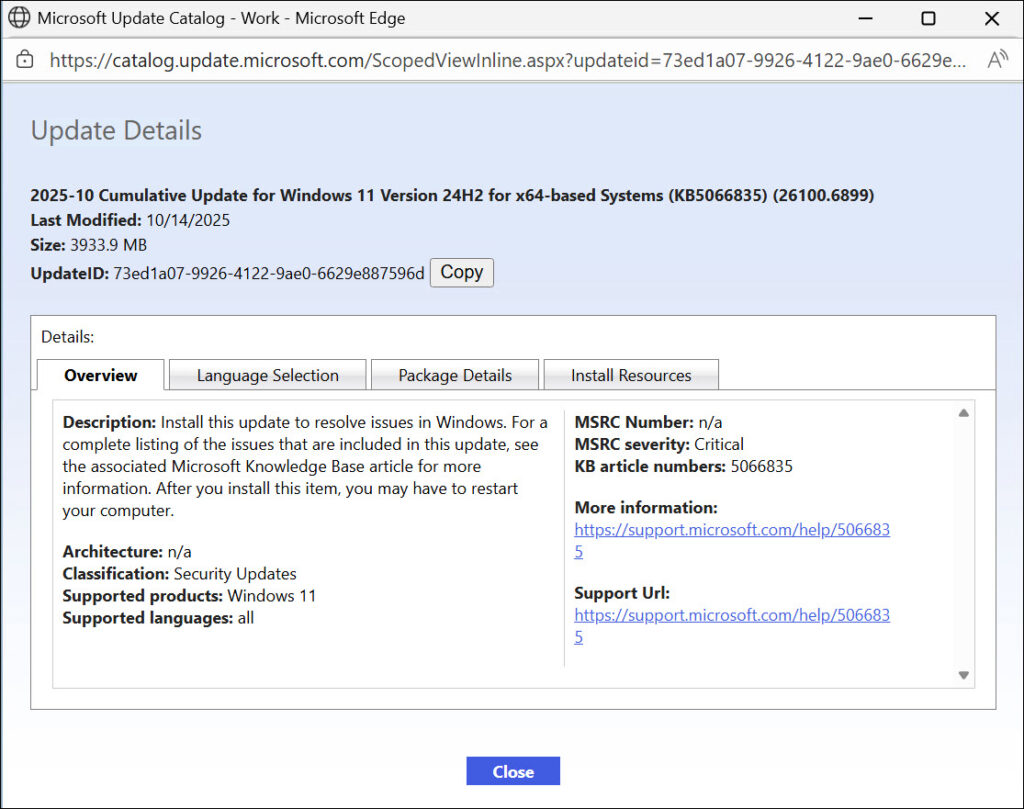

Następnie kopiuję UpdateID, którego użyję do importu informacji o aktualizacji.

Import aktualizacji

Ze strony PowerShell script to import updates into WSUS kopiuję go na dysk C do katalogu c:\temp. Nazywam go np.: ImportWSUS.ps1. Do jego uruchomienia potrzebuję kilku parametrów:

- WsusServer– nazwa serwera WSUS

- PortNumber – port do komunikacji z serwerem WSUS

- UseSsl – import będzie wykonany z użyciem SSL

- UpdateID – UpdateID importowanej aktualizacji

.\ImporWSUS.ps1 [-WsusServer] <String> [-PortNumber] <Int32> [-UseSsl] [-UpdateId] <String> [-UpdateIdFilePath] <string> [<CommonParameters>]Poniżej przykład importu informacji o aktualizacji na serwerze WSUS pracującym bez użycia SSL.

.\ImportWSUS.ps1 -WsusServer WSUSServer.contoso.com -PortNumber 8530 -UpdateId c7e8a0a2-d424-4d2c-9aae-a83dc3cd9766Poniżej drugi przykład importu informacji o aktualizacjach na serwerze WSUS pracującym przy użyciu SSL. Jako jeden z parametrów został podany plik txt, którym można zapisać wiele UpdateID, w celu importu więcej niż jednej aktualizacji na raz.

.\ImportWSUS.ps1 -WsusServer WSUSServer.contoso.com -PortNumber 8531 -UseSsl -UpdateIdFilePath C:\temp\UpdateIDs.txtPo zakończeniu działania skryptu zaimportowana informacja o aktualizacja będzie już dostępna na konsoli serwera WSUS i będę mógł ją wdrażać.