Estimated reading time: 10 minut

Spis treści

- Konfiguracja Third-party software updates certificate

- Konfiguracja certyfikatu używanego przez Patch my PC

- Konfiguracja polisy GPO

- Sprawdzanie poprawności konfiguracji w rejestrze systemu

- Konfiguracja repozytorium na pliki instalacyjne aplikacji

- Konfiguracja Advanced Options

- Konfiguracja powiadomień

- Konfiguracja harmonogramu synchronizacji

- Version Details

Patch my PC jest narzędziem, dzięki któremu mogę zautomatyzować część zadań związanych z przygotowaniem aplikacji. Poniżej opisałem konfigurację integracji Patch my PC z serwerem ConfigMgr.

Konfiguracja Third-party software updates certificate

Instalacja aplikacji jest bardzo prosta. Wystarczy ją pobrać i zainstalować. Zanim jednak zacznę z niej korzystać, muszę ją odpowiednio skonfigurować. Do tego jest potrzebna podstawowa wiedza z zakresu certyfikatów oraz wdrażania aktualizacji firm trzecich.

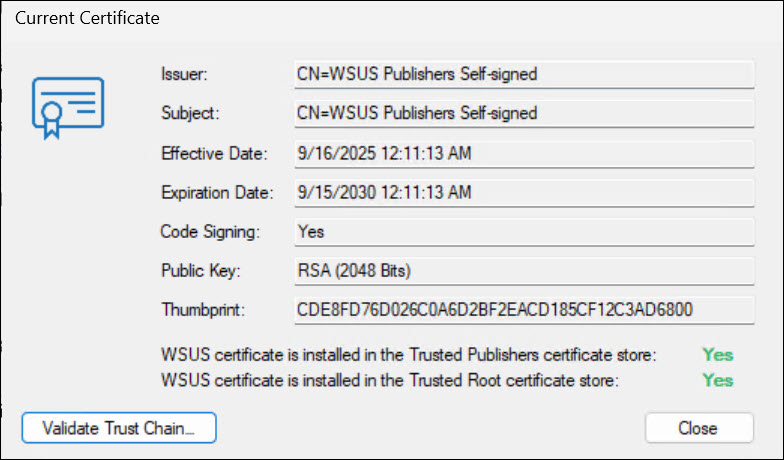

Aktualizacje wdrażane przez serwer WSUS zawsze są podpisywane cyfrowo, w celu zabezpieczenia systemu przed instalacją aktualizacji z niezaufanego źródła. Jeśli chcę dodać do serwera WSUS inne aktualizacje niż firmy Microsoft, muszę zadbać o to, aby były one podpisane odpowiednim certyfikatem. Ten certyfikat może być certyfikatem self-signed lub zostać wygenerowany w usłudze PKI.

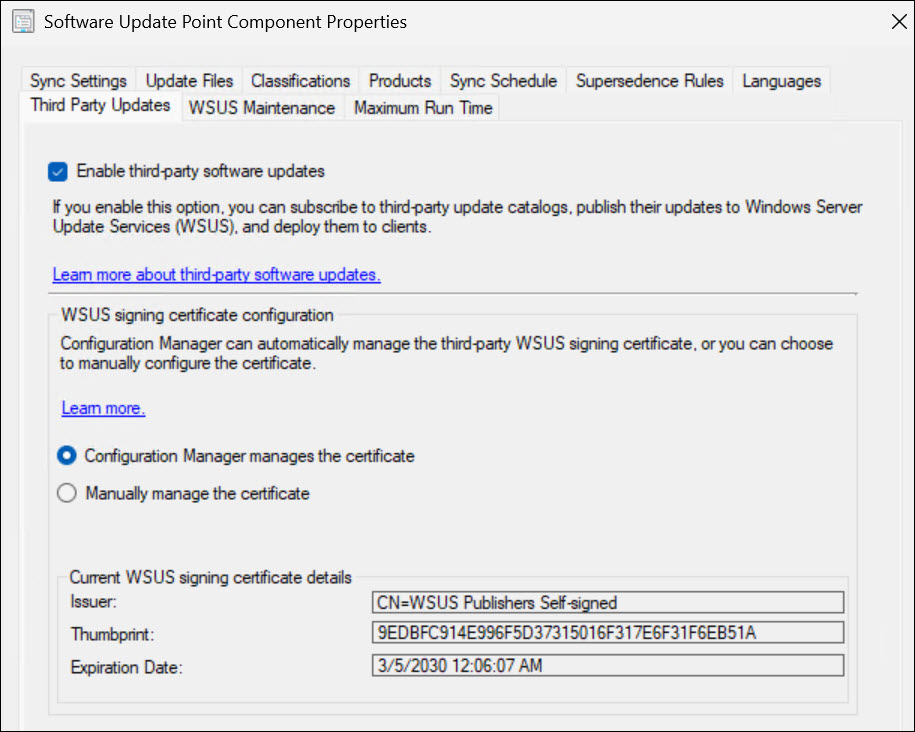

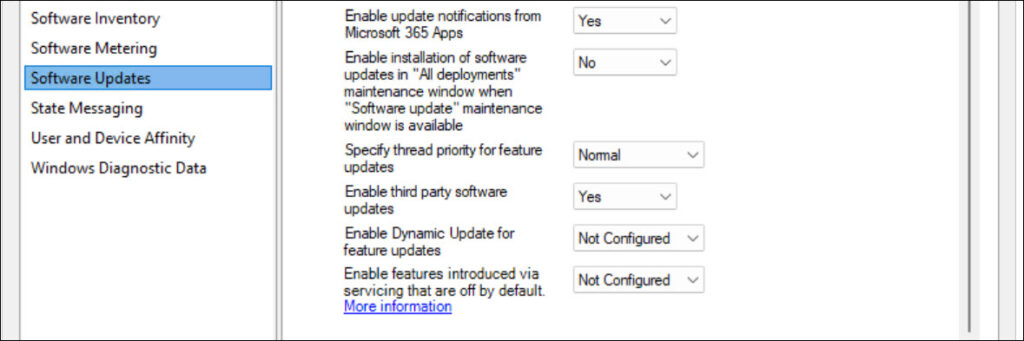

Integrując Patch my PC z serwerem ConfigMgr muszę wcześniej włączyć na serwerze opcję Enable third-party software updates. Umożliwi to zarządzanie przez serwer ConfigMgr instalacją aktualizacji nie tylko firmy Microsoft, ale również Dell, Lenovo , HP, Patch my PC, Patch Connect Plus i innych publikowanych na serwerze WSUS.

Podczas tej konfiguracji tworzony jest certyfikat, którym zostaną podpisane wszystkie aktualizacje publikowane na serwerze WSUS, nie pochodzące od firmy Microsoft.

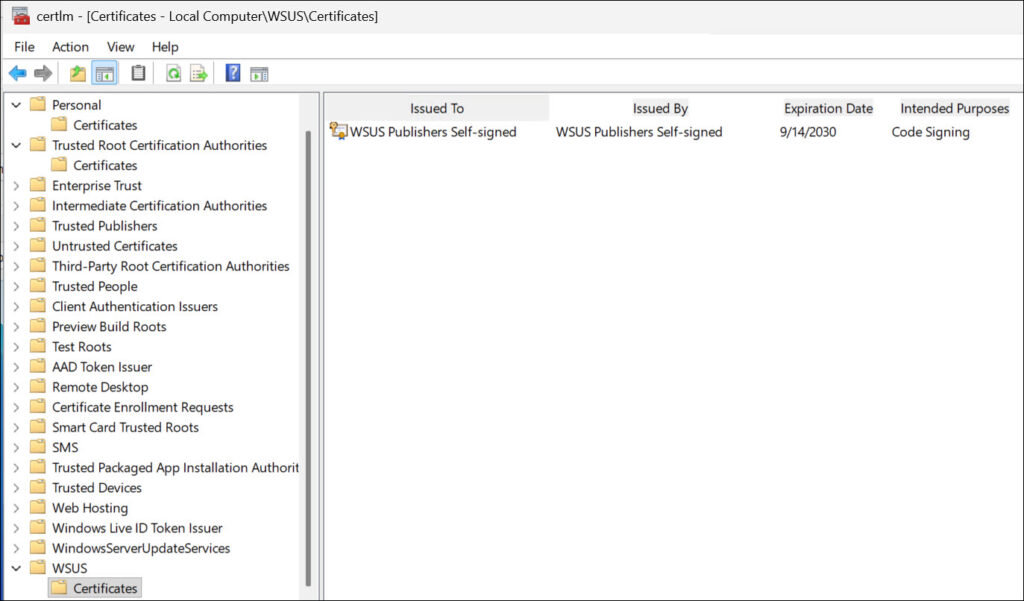

Certyfikat jest zapisany na serwerze, na którym jest zainstalowany serwer WSUS w folderze WSUS.

Certyfikat ten, przy pomocy polisy GPO, musi zostać wdrożony na każdej stacji zarządzanej przez serwer ConfigMgr w dwóch folderach certyfikatów: Trusted Publishers oraz Trusted Root Certification.

Dopóki nie zmienię w Client Settings opcji Enable third-party sofwtare update, klient serwera ConfigMgr nie będzie wdrażał aktualizacji nie pochodzących z Microsoft. Opcja jest domyślnie wyłączona.

Po sprawdzeniu ustawień serwera ConfigMgr przechodzę do konfiguracji Patch my PC.

Konfiguracja certyfikatu używanego przez Patch my PC

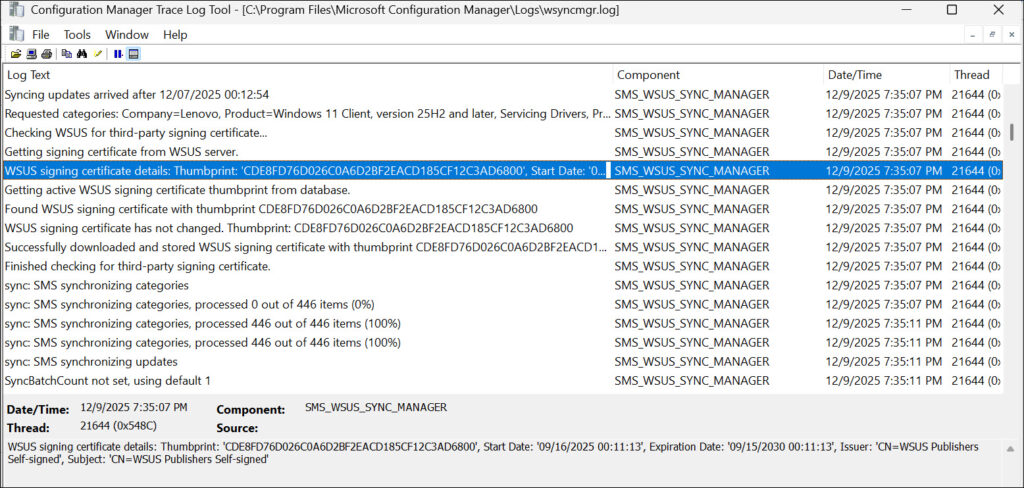

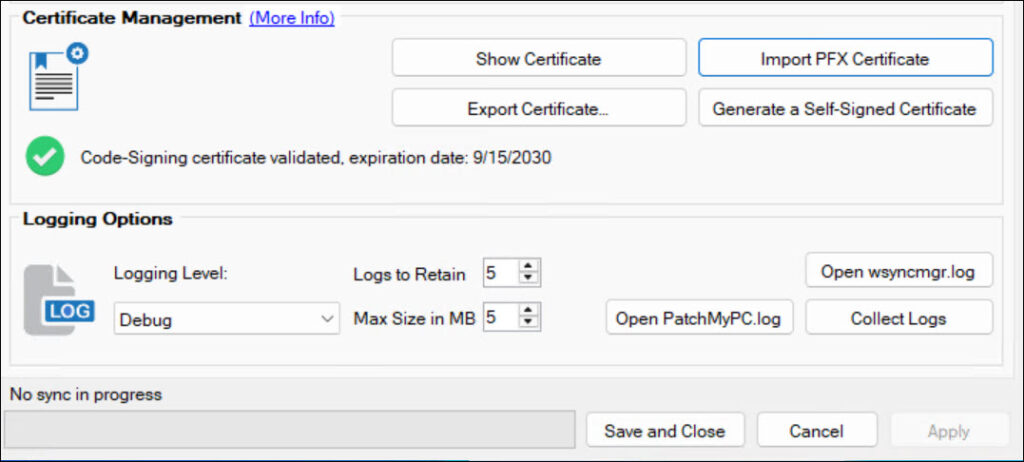

Na konsoli Patch my PC sprawdzam, czy aplikacja może skorzystać z wcześniej przygotowanego certyfikatu. Jeśli została ona zainstalowana na systemie, gdzie certyfikaty dla serwera WSUS są dostępne, to na konsoli Patch My PC zostanie wyświetlony komunikat o użytym certyfikacie oraz dacie jego wygaśnięcia.

Warto sprawdzić, czy certyfikat może być użyty przez Patch my PC. Do tego używam opcji Show Certificates. Tak sprawdzam czy system, na którym działa Patch my PC ma poprawną konfigurację certyfikatów. Na każdym systemie, na którym będą instalowane aktualizacje firm trzecich ten certyfikat musi być obecny w dwóch folderach: Trusted Publishers oraz Trusted Root Certification.

Konfiguracja polisy GPO

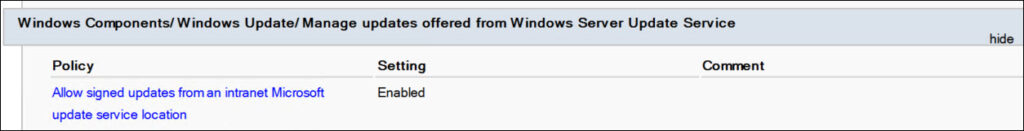

Certyfikaty używane podczas instalacji aktualizacji firm trzecich wdrażam przy pomocy GPO. Oprócz tego muszę jeszcze wdrożyć polisę GPO, z ustawieniami pozwalającymi na instalację aktualizacji firm trzecich przez usługę Windows Update Agent.

Sprawdzanie poprawności konfiguracji w rejestrze systemu

Polisy GPO działają na ogół bez problemów. Mimo to zawsze sprawdzam czy ustawienia są poprawne, przy pomocy polisy Compliance Settings. Tutaj Compliance Items opisałem jak sprawdzić, czy opcja Allow signed updates from an internet Microsoft update service location jest poprawnie skonfigurowana. Musi być ona włączona, żeby Windows Update Agent mógł instalować aktualizacje firm trzecich.

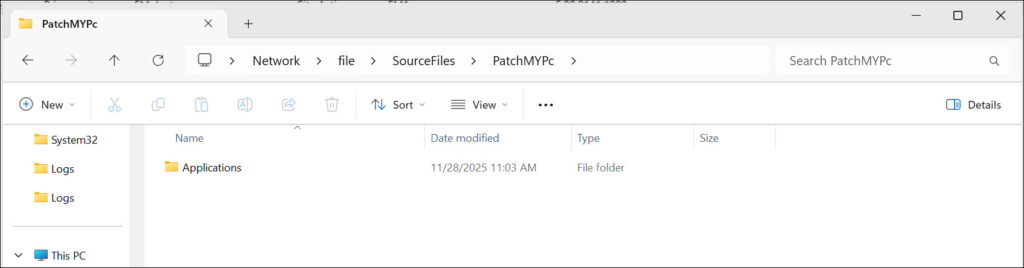

Konfiguracja repozytorium na pliki instalacyjne aplikacji

Do poprawnego działania Patch my PC z serwerem ConfigMgr muszę wskazać miejsce gdzie będą zapisywane pobrane z Internetu pliki instalacyjne aplikacji.

Konfiguracja Advanced Options

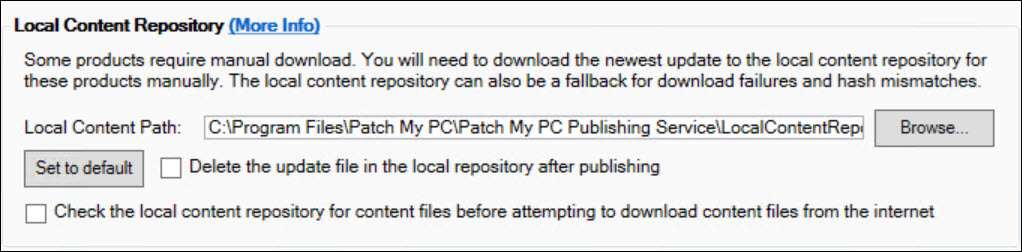

Nie każde oprogramowanie dostępne w Patch my PC może zostać pobrane przez aplikację. Niektóre z nich można pobrać tylko po zalogowaniu do portalu producenta, albo po akceptacji postanowień EULA. W takim wypadku muszę wskazać gdzie lokalnie pobrałem te pliki.

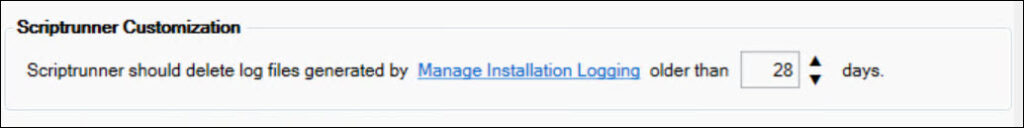

Domyślnie logi zawierają w sobie informacje z 28 ostatnich dni. Jęsli będę potrzebował, mogę tę wartość zmienić.

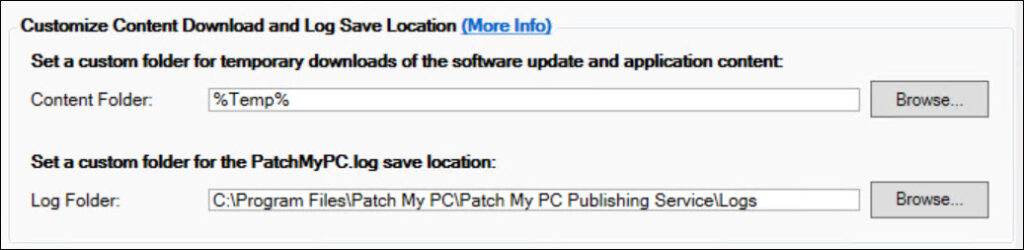

Podczas publikowania aktualizacji na serwerze WSUS, pliki są pobierane z Internetu i czasowo zapisywane we wskazanym folderze. Po publikacji są one z tego katalogu kasowane.

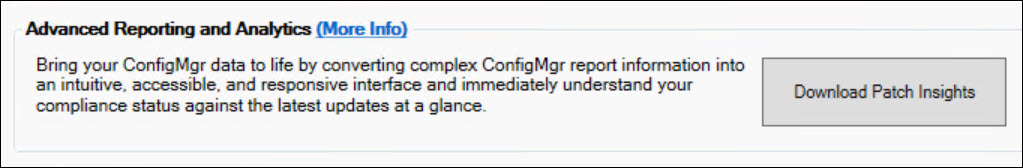

Dane zbierane przez serwer ConfigMgr o instalacji aktualizacji mogę przeglądać przy pomocy Patch Insights.

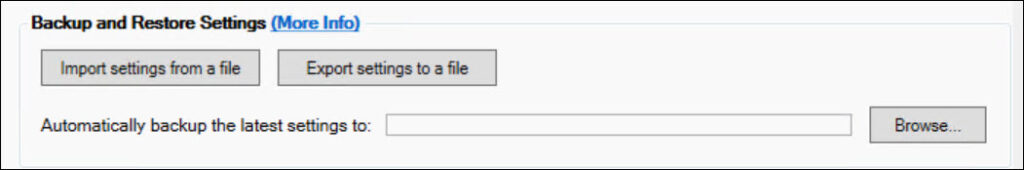

Zawsze staram się tworzyć kopie zapasowe. Patch my PC też ma możliwość automatycznego zapisywania we wskazanym folderze pliku ze swoją konfiguracją.

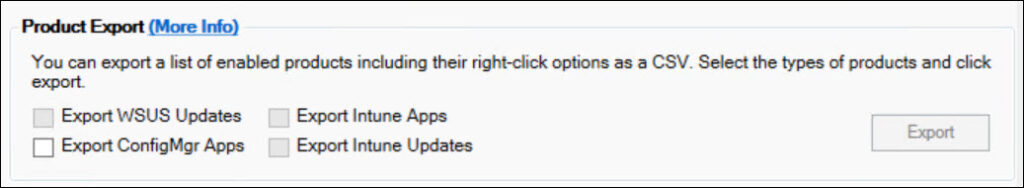

Oprócz kopii zapasowej mogę również zrobić eksport list aplikacji, zarządzanych przez Patch my PC.

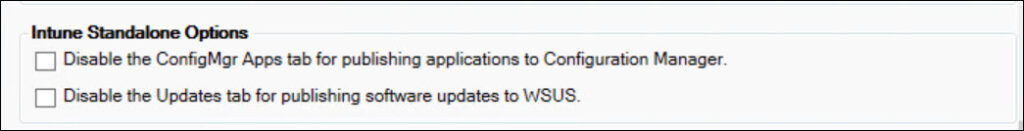

Patch my PC może pracować w kilku różnych trybach:

- tylko z usługą Intune,

- z usługą Intune i z serwerem WSUS,

- z usługą Intune, z serwerem WSUS oraz z serwerem Configuration Manager.

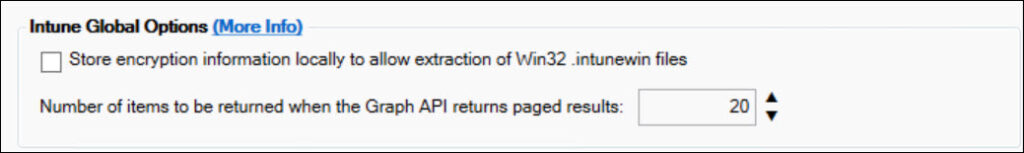

W trakcie przygotowywania pliku intunewin plik jest on cyfrowo zabezpieczony. Standardowo nie ma możliwości eksportu tego co się w nim znajduje. Patch my PC umożliwia zapisywanie danych zabezpieczających, dzięki którym można wykonać eksport z pliku intunewin.

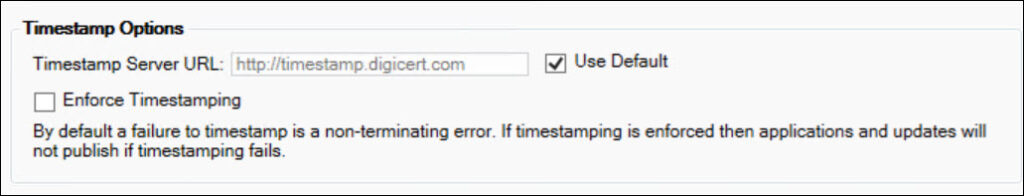

Certyfikat używany do podpisywania aktualizacji i aplikacji może „niespodziewanie” wygasnąć, jeśli zapomniałem go sprawdzić. Domyślnie jest ustawione, że jeśli ten certyfikat wygasł, to publikowanie aktualizacji zakończy się błędem. Mogę jednak ustawić, że mimo wygaśnięcia certyfikatu, serwer WSUS nadal mu ufa, mimo że certyfikat już wygasł.

Konfiguracja powiadomień

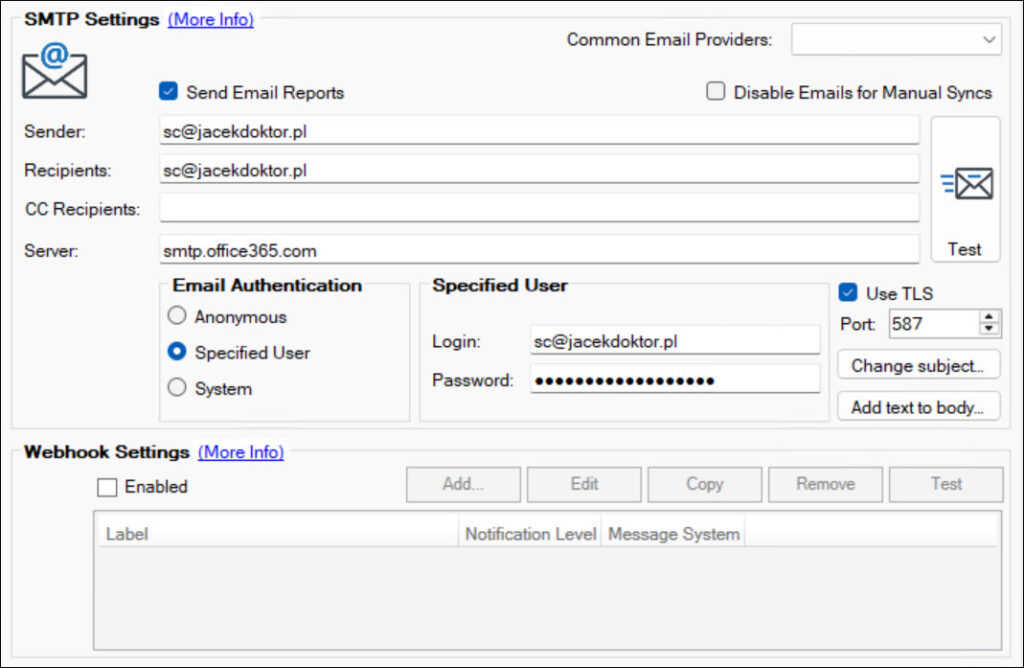

Patch my PC może wysyłać powiadomienia. Są to powiadomienia o publikacji aplikacji, wysyłane mailem albo informacją na Teamsa.

Konfiguracja harmonogramu synchronizacji

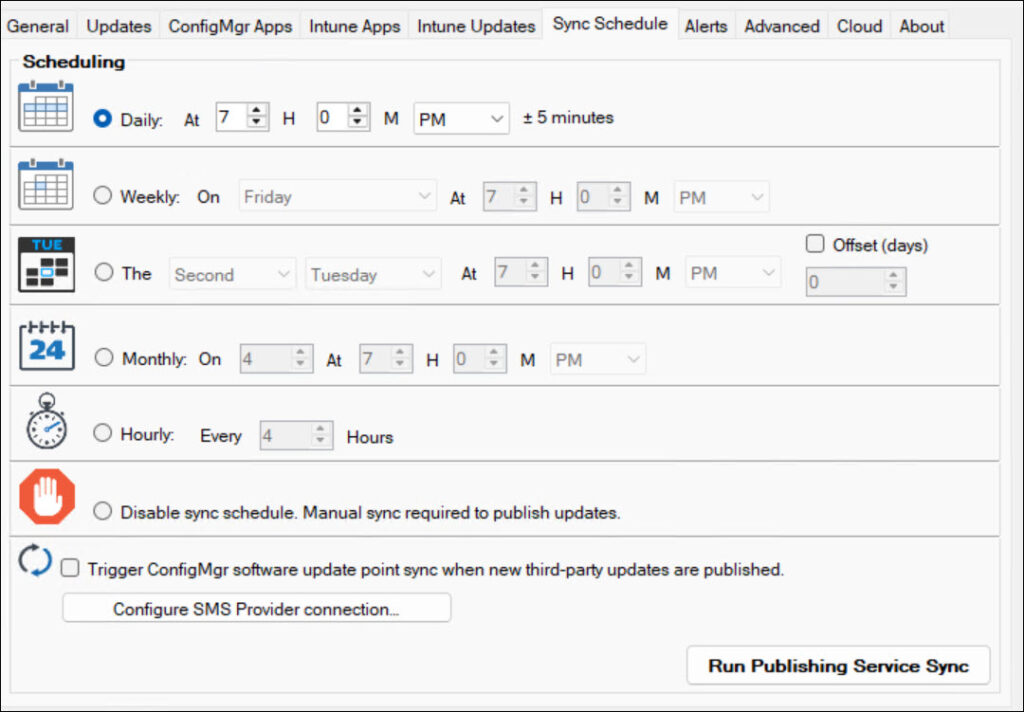

Publikacja aplikacji lub nowych wersji może odbywać się po każdej synchronizacji danych wykonywanej przez Patch my PC. Synchronizacja może być też wyłączona, ale wtedy publikacja nowych wersji aplikacji będzie się odbywać po ręcznym uruchomieniu synchronizacji w Patch my PC.

Version Details

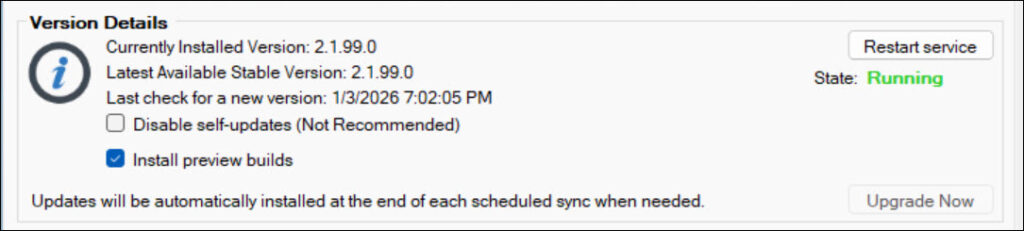

Na zakładce About ustawiam czy Patch my PC ma sprawdzić czy są nowe wersje i je automatycznie instalować.